Потенциально опасные приложения. Вредоносные компьютерные программы типы и характеристика Вредоносные по примеры

Под вирусом принято понимать разновидность зловреда, копирующего себя. С его помощью происходит заражение других файлов (подобно вирусам в реальной жизни, которые заражают биологические клетки с целью размножения).

С помощью вируса можно проделывать большое количество различных действий: получить доступ к компьютеру в фоновом режиме, украсть пароль и сделать так, что зависнет компьютер (заполняется ОЗУ и загружается ЦП различными процессами).

Однако основной функцией malware-вируса является возможность к размножению. Когда он активизируется, заражаются программы на компьютере.

Запуская софт на другом компьютере, вирус и здесь заражает файлы, к примеру, флешка с зараженного ПК вставленная в здоровый, тут же передаст ему вирус.

Червь

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Например, Blaster за быстрый период времени распространился в Windows XP, так как данная операционная система не отличалась надежной защитой веб-служб.

Таким образом, червь использовал доступ к ОС с помощью Интернета.

После этого зловред переходил на новую зараженную машину, чтобы продолжить дальнейшее размножение.

Данных червей увидишь редко, так как сегодня Windows отличается качественной защитой: брандмауэр используется по умолчанию.

Однако черви имеют возможность распространяться другими методами — например, через электронный почтовый ящик инфицируют компьютер и рассылают собственные копии всем, кто сохранен в списке контактов.

Червь и вирус способны совершать множество других опасных действий при заражении компьютера. Основное, что дает зловреду признаки червя — способ распространения собственных копий.

Троян

Под троянскими программами принято понимать вид зловредов, которые имеют вид нормальных файлов.

Под троянскими программами принято понимать вид зловредов, которые имеют вид нормальных файлов.

Если вы запустите «троянского коня», он начнет функционировать в фоне совместно с обычной утилитой. Таким образом, разработчики трояна могут получить доступ к компьютеру своей жертвы.

Еще трояны позволяют мониторить активность на компьютере, соединять компьютер с бот-сетью. Трояны используются для открытия шлюзов и скачивания различных видов вредоносных приложений на компьютер.

Рассмотрим основные отличительные моменты.

¹ Зловред скрывается в виде полезных приложений и во время запуска функционирует в фоне, открывает доступ к собственному компьютеру. Можно провести сравнение с троянским конем, который стал главным персонажем произведения Гомера.

² Этот зловред не копирует себя в различные файлы и не способен к самостоятельному распространению по Интернету, подобно червям и вирусам.

³ Пиратский программный софт может быть инфицирован трояном.

Spyware

Spyware — еще одна разновидность вредоносного ПО. Простыми словами, это приложение является шпионом.

Spyware — еще одна разновидность вредоносного ПО. Простыми словами, это приложение является шпионом.

С его помощью происходит сбор информации. Различные виды зловредов часто содержат внутри себя Spyware.

Таким образом, происходит кража финансовой информации, к напримеру.

Spyware часто используется с полностью бесплатным софтом и собирает информацию о посещаемых интернет-страницах, загрузках файлов и так далее.

Разработчики программного обеспечения зарабатывают, продавая собственные знания.

Adware

Adware можно считать союзником Spyware.

Adware можно считать союзником Spyware.

Речь идет о любом виде программного обеспечения для показа рекламных сообщений на компьютере.

Также часто происходит такое, что Adware использует дополнительную рекламу на сайтах во время их просмотра. В данной ситуации сложно что-либо заподозрить.

Keylogger

Кейлоггер является вредоносной утилитой.

Кейлоггер является вредоносной утилитой.

Запускается в фоновом режиме и фиксирует нажатия всех кнопок. Эта информация может содержать пароли, имена пользователей, реквизиты кредитных карт и другие конфиденциальные данные.

Кейлоггер, вероятнее всего, сохраняет нажатия кнопок на собственном сервере, где их анализирует человек или специальное программное обеспечение.

Ботнет

Ботнет представляет собой огромную компьютерную сеть, которой управляет разработчик.

Ботнет представляет собой огромную компьютерную сеть, которой управляет разработчик.

В этом случае компьютер работает в качестве «бота», так как устройство инфицировано определенным зловредом.

Если компьютер заражен «ботом», то связывается с каким-нибудь сервером управления и ожидает инструкций от ботнета разработчика.

Например, бот-сети способны создавать атаки DDoS. Все компьютеры в бот-сети могут использоваться для атаки определенного сервера и веб-сайта различными запросами.

Эти частые запросы могут стать причиной выхода из строя сервера.

Разработчики ботнетов продают доступ к собственной бот-сети. Мошенники могут использовать большие бот-сети для реализации своих коварных идей.

Руткит

Под руткитом принято понимать вредоносное программное обеспечение, которое находится где-нибудь в глубинке персонального компьютера.

Под руткитом принято понимать вредоносное программное обеспечение, которое находится где-нибудь в глубинке персонального компьютера.

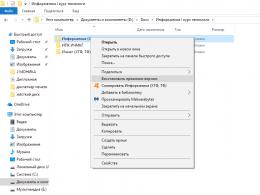

Скрывается различными способами от пользователей и программ безопасности.

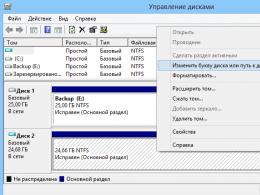

К примеру, руткит загружается перед стартом Windows и редактирует системный функционал операционной системы.

Руткит можно замаскировать. Но основное, что превращает вредоносную утилиту в руткит, он скрывается в «недрах» операционной системы.

Баннеры вымогатели

Речь идет о достаточно коварном виде вредоносных программных продуктов.

Речь идет о достаточно коварном виде вредоносных программных продуктов.

Кажется, с этим видом злоредов встречалось не малое количество людей.

Таким образом, компьютер или отдельные файлы окажутся в заложниках. За них нужно будет заплатить выкуп.

Наиболее популярной разновидностью считаются порно – баннеры, которые требуют отправить денежные средства и указать код. Стать жертвой данного программного обеспечения можно, не только заходя на порно-сайты.

Есть вредоносное программное обеспечение наподобие CryptoLocker.

Оно в прямом смысле этого слова шифрует какие-нибудь объекты и требует оплату за открытие доступа к ним. Данная разновидность злворедов является самой опасной.

Фишинг

Фи́шинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет – мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям.

Фи́шинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет – мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям.

Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри соц. сетей.

После того, как пользователь попадет на поддельный сайт, мошенники пытаются разными психологическими приемами вынудить пользователя ввести на поддельной странице свои данные, логин пароль, которые он использует для доступа к сайту, это дает возможность мошенникам получить доступ к аккаунтам и банковским счетам.

Спам

Спам (англ. spam) – почтовая рассылка коммерческой или иной рекламы лицам, не выражавшим желания на получение.

Спам (англ. spam) – почтовая рассылка коммерческой или иной рекламы лицам, не выражавшим желания на получение.

В общепринятом значении термин «спам» в русском языке впервые стал употребляться применительно к рассылке электронных писем.

Не запрошенные сообщения в системах мгновенного обмена сообщениями (например, ICQ) носят название SPIM (англ.) русск. (англ. Spam over IM).

Доля спама в мировом почтовом трафике составляет от 60% до 80% (выдержка взята из Википедии).

Заключение

Вот практически все наиболее «популярные» виды вредоносных программ вирусов.

Надеюсь вы сможете минимизировать ваши встречи с ними, а с некоторыми никогда не повстречаетесь о том как оградить свой компьютер и свои пользовательские данные можете прочитать в .

Итоги

Почему антивирусное программное обеспечение так называется? Пожалуй, из-за того, что большое количество людей убеждено, что «вирус» — это синоним вредоносного программного обеспечения.

Антивирусы, как известно, защищают не только от вирусов, а и от других нежелательных программ, а еще для профилактики – предупреждения от заражения. На этом пока все, будьте внимательны это одна из главных составляющих зашиты вашего компьютера.

Интересное видео 10 разрушительных компьютерных вирусов.

Добрый день, друзья. В данной статье, я решил затронуть такую сложную тему, как вредоносные программы. Многие пользователи по большей части не видят особой разницы между компьютерным вирусом, трояном, компьютерным червём или вредоносной программой. Скажу сразу, что вредоносная программа – это обобщающий термин. Который включает в себя все вышеизложенные вредители и не только. Чтобы их все рассмотреть, понадобится не только данная статья, но целая сеть статей. Часть статей по данной тематике я уже рассмотрел, часть только предстоит рассмотреть.

Я, как и многие прочие авторы, также иногда называю вирусом программу, которая по сути является вредоносным ПО. Часть пользователей мне об этом открыто указывают. Не стоит на меня из-за этого обижаться, делаю я это для более удобного и понятного изложения материала.

На западе также часто подобным образом излагают материал, только используют не привычный нам термин «Вирус», а «Malware», который можно перевести как «Злонамеренное ПО». Также, мы рассмотрим не только вредоносные программы, но и вредительские действия злоумышленников. Но давайте вернемся к теме статьи.

Вредоносные компьютерные программы что это

Под вредоносной программой можно понять любое ПО, суть которого в получении злонамеренного доступа к компьютеру и данным, хранящимся на нем. Также, смысл подобных программ в причинении вреда данному ЭВМ или его владельцу, в виде нарушении работы компьютера, порче имущества ПК, кражи данных, использовании данного компьютера как перевалочную базу для нападения на прочие компьютеры (DDoS атаки) и другие методы вредительства.

Итак, давайте перечислим наиболее распространённые виды вредоносных программ.

Боты

Сокращение от слова Robot (робот). Боты - программы, предназначенные для автоматизации задач.

Бот-сети

Бот-сеть - группа компьютеров, зараженных бот-программами, управляющаяся из единого Центра управления.

Мистификации

Мистификация - это преднамеренная дезинформация, посылаемая по электронной почте, и распространяемая с помощью не подозревающей истинной цели или не информированной общественности. Мистификации обычно имеют целью спровоцировать пользователей на совершение действий, которые фактически являются неразумными. Вредоносные мистификации могут, например, спровоцировать пользователя на удаление важных файлов операционной системы, объявив эти файлы опасными вирусами.

Во многих случаях мистификации ссылаются на заслуживающие доверия учреждения и компании, чтобы привлечь внимание читателей. Например, в них используются фразы типа Компания Майкрософт предупреждает, что

... или Агентство CNN сообщает

... Эти сообщения часто предупреждают о пагубных или даже катастрофических последствиях. У таких предупреждений есть общая особенность - они призывают пользователей отправить эти сообщения всем знакомым, что увеличивает жизненный цикл мистификации. 99,9 % сообщений такого рода являются недостоверными.

Мистификации не могут распространяться сами по себе, единственный способ не попасть на их удочку - проверка достоверности полученной информации перед выполнением каких-либо действий, к которым она призывает.

Мошенничества

В широком смысле, мошенничество - это обман компьютерных пользователей с целью финансового обогащения или явное воровство. Один из наиболее распространенных типов мошенничества - самовольные факсы или письма электронной почты из Нигерии или других западноафриканских стран. Они выглядят, как вполне разумные бизнес-предложения, но требуют от получателя авансовых платежей. Такие предложения являются мошенническими, а любые платежи, переведенные жертвами этих обманов, оказываются немедленно украденными. К другой распространенной форме мошенничества относятся фишинг-атаки через электронную почту и веб-сайты. Их цель - получение доступа к конфиденциальным данным, таким как номера банковских счетов, PIN-коды и т. д. Для достижения этой цели пользователю отправляется электронное письмо от лица, выдающего себя за доверенное лицо или бизнес-партнера (финансовый институт, страховую компанию).

Электронное сообщение при этом выглядит неподдельным и содержит графические элементы и содержимое, которые могли быть получены от источника, за который выдает себя отправитель сообщения. Пользователя просят ввести личные данные, такие как номера банковских счетов или имена пользователя и пароли. Такие данные, в случае их предоставления, могут быть перехвачены и использованы не по назначению.

Следует отметить, что банки, страховые компании и другие законные компании никогда не запрашивают имена пользователей и пароли в незатребованных сообщениях электронной почты.

Потенциально опасные приложения

Опасные приложения

Опасными приложениями называют легальные программы, которые, хоть и установлены лично пользователем, могут подвергнуть риску безопасность компьютера. Примером могут служить коммерческие перехватчики клавиатурного ввода или снимков экрана, средства удаленного доступа, взлома паролей и программы тестирования безопасности.

Вредоносное ПО

Термин Malware (вредоносное ПО) - сокращенный вариант общего термина MALicious SoftWARE , означающего вредоносное программное обеспечение . Вирусы, троянские программы, черви и боты относятся к определенным категориям вредоносных программ.

Дополнительные функции, например захват данных, удаление файлов, перезапись диска, перезапись BIOS и т. д, которые могут быть включены в вирусы, черви или троянские программы.

Фишинг

Термин происходит от слова fishing (рыбалка). Фишинг-атаки - это рассылка сфабрикованных электронных писем под видом разных форм социально-общественной деятельности, цель которых - мошенническим способом получить конфиденциальную личную информацию, например данные кредитных карт или паролей.

Руткиты

Руткит - комплект средств, разработанных для тайного контроля над компьютером.

Шпионские программы

Шпионские программы используют Интернет для сбора конфиденциальной информации о пользователе без его ведома. Некоторые шпионские программы собирают сведения об установленных на компьютере приложениях и о посещаемых веб-сайтах. Другие программы такого рода создаются с гораздо более опасными намерениями - собирают финансовые или личные данные пользователей для использования их в корыстных и мошеннических целях.

Троянские программы

Троянские программы - это вредоносные программы, которые в отличие от вирусов и червей не могут копировать самих себя и заражать файлы. Обычно они обнаруживаются в форме исполняемых файлов (.EXE, .COM ) и не содержат ничего, кроме непосредственно «троянского» кода. Поэтому единственный способ борьбы с ними - их удаление. Троянские программы наделяются различными функциями - от перехвата клавиатурного ввода (регистрация и передача каждого нажатия клавиш) до удаления файлов (или форматирования диска). Некоторые из них (бэкдор - программы ) предназначены для особой цели - они устанавливают так называемую «заднюю дверь» (Backdoor ).

Вирусы

Вирус - это программа, которая активизируется, копируя саму себя в исполняемые объекты. Вирусы могут проникнуть в ваш компьютер из других зараженных компьютеров, через носители данных (гибкие диски, компакт-диски и т. д.) или через сеть (локальную или Интернет). Ниже перечислены различные типы вирусов и их описания.

- Файловые вирусы Вирусы, заражающие файлы, атакуют исполняемые программы, в частности, все файлы с расширениями EXE и COM .

- Вирусы скриптов Вирусы скриптов являются разновидностью файловых вирусов. Они написаны на различных языках скриптов (VBS , JavaScript , BAT , PHP и т. д.). Эти вирусы либо заражают другие скрипты (например, командные и служебные файлы Windows или Linux), либо входят в состав многокомпонентных вирусов. Вирусы скриптов способны заразить файлы других форматов, позволяющих выполнение скриптов, например, HTML .

- Загрузочные вирусы Они атакуют загрузочные секторы (гибкого или жесткого диска) и устанавливают свои подпрограммы, загружаемые при запуске компьютера.

- Макровирусы

Другой вариант классификации вирусов - по способу их действия. В то время как вирусы прямого действия выполняют свою функцию сразу после активизации зараженного объекта, резидентные вирусы сохраняются и функционируют в памяти компьютера.

Черви - это независимые программы, которые «размножают» свои копии через сеть. В отличие от вирусов (для распространения которых нужен зараженный файл, в котором эти вирусы самокопируются), черви активно распространяются, посылая свои копии через локальную сеть и Интернет, коммуникации электронной почты или через уязвимые места операционных систем.

При этом в них может быть включена дополнительная начинка - вредоносные программы (например, они могут устанавливать бэкдор - программы

, о которых сказано ниже), хотя такой особенностью обладают не только черви. Черви могут причинить большой вред, часто они «забивают» каналы связи посредством DoS-атак

(Denial of Service

- отказ в обслуживании). Через Интернет черви способны распространиться по всему миру за считанные минуты.

Бэкдор - программы

Бэкдор-программы (Backdoor ) - это приложения клиент-сервер, которые открывают разработчикам таких программ удаленный доступ к вашему компьютеру. В отличие от обычных (законных) программ с подобными функциями, бэкдор - программы устанавливают доступ без согласия владельца клиентского компьютера.

Название для h1: Известные вирусы и их классификация

Вредоносная программа (на жаргоне некоторых специалистов «вирус », англ. malware , malicious software - «злонамеренное программное обеспечение») - любое программное обеспечение , предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного использования ресурсов ЭВМ или причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путём копирования, искажения, удаления или подмены информации. Многие антивирусы считают крэки(кряки), кейгены и прочие программы для взлома приложений вредоносными программами, или потенциально опасными.

Энциклопедичный YouTube

1 / 5

✪ 100% удаление любого вируса: трояна, руткита, вымогателя, шпионской программы ☣️🛡️💻

✪ Компьютерный вирус или вредоносная программа

✪ Adwcleaner.ru - вирус, троян - тестируем с VirusTotal

✪ ЭТИ ПРИЛОЖЕНИЯ ТЫ ДОЛЖЕН СКАЧАТЬ на свой iPhone

✪ Интернет-мошенники

Субтитры

Всем привет! Это видео о том, как удалить с компьютера Троянскую программу, вирус кейлогер или любой другой тип вирусов или вредоносных программ. В одном из предыдущих видео мы уже рассматривали то, как удалить вирусы с компьютера или ноутбука с Windows 10, 8 или 7, ссылка него есть в описании. Симптомами заражения компьютера именно Троянской программой, являются несанкционированные пользователем удаление, блокирование, изменение или копирование данных, а также ощутимое замедление работы компьютеров и компьютерных сетей. Кроме этого, Трояны могут быть причиной нестабильной работы или зависания некоторых программ или Сети и Интернета. О том, что делать если браузер не открывает страницы, в то время как другие приложения не имеют проблем с доступом к Интернет, мы уже детально рассматривали в одном из предыдущих видео нашего канала, ссылка в описании. Конечно же, первым, что необходимо сделать в случае обнаружения на ПК признаков наличия Троянских программ, кейлогера или других вирусов – это проверить компьютер с помощью антивирусных программ. Рейтинг лучших бесплатных антивирусов мы уже показывали в одном из наших роликов. Поэтому повторно рассматривать его мы не будем. Ссылку на данный ролик вы найдёте в описании. Второе, отключите компьютер от интернета и очистите планировщик заданий Windows от вирусов и вредоносных программ. Ссылка на видео о том, как это сделать в описании. Третье, удалите все возможные вредоносные программы с вашего компьютера используя меню Программы и компоненты. Ссылка на ролик с инструкцией в описании. Четвёртое, очистите автозагрузку системы от запуска вредоносных процессов. Детальная инструкция с руководством действия описана нами в ролике, ссылка на который в описании. Если описанные способы не принесли желаемого результата, а вы знаете в какой папке расположен файл троянской или другой вредоносной программы, то его можно попытаться удалить вручную. Для этого просто выделите его и удалите, очистив после этого Корзину. Но часто бывает, что при попытке удаления файла или папки с вредоносным ПО, они не удаляются. Пользователь получает сообщение о том, что файл или папка защищены от записи или удаления и к ним отсутствует доступ. В таком случае, рекомендуем посмотреть ролик с инструкцией, как обойти такую блокировку и удалить желаемый файл или папку. Ссылка на ролик в описании. Хочу обратить ваше внимание, что прежде чем приступить к удалению вирусов на ПК, лучше отключить его от интернета. Если ни один из способов не поможет удалить вредоносную программу и восстановить нормальную работу системы, то сделать это можно с помощью отката системы к созданной раннее точки восстановления или, в самом крайнем случае, осуществив чистую установку Windows. Ссылки на соответствующие ролики с детальными инструкциями вы найдёте в описании. Чистая установка Windows 10 на компьютер или ноутбук с загрузочной флешки или диска. Как создать, удалить точку восстановления или откатить систему Windows 10. В завершение хочу сказать, чтобы предотвратить заражение компьютера вирусами и атаки троянских программ: Не запускайте программы, полученные из Интернета или в виде вложения в сообщение электронной почты без проверки на наличие в них вируса. Проверяйте все внешние диски на наличие вирусов, прежде чем копировать или открывать содержащиеся на них файлы или выполнять загрузку компьютера с таких дисков. Установите антивирусную программу и регулярно используйте её для проверки компьютера. Настройте автоматическое сканирование компьютера при каждом включении ПК и при подключении внешнего носителя информации. Основным средством защиты информации является резервное копирование ценных данных, которые хранятся на жестких дисках Не этом всё. Ставьте лайки и подписывайтесь на канал, если данное видео было полезным для Вас. Всем спасибо за просмотр, удачи.

Синонимы

- badware (bad - плохое и (soft)ware - программное обеспечение) - плохое программное обеспечение.

- computer contaminant (computer - компьютер и contaminant - загрязнитель) - термин для обозначения вредоносного программного обеспечения, который используется в законодательстве некоторых штатов США, например Калифорнии и Западной Виргинии.

- crimeware (crime - преступность и software - программное обеспечение) - класс вредоносных программ, специально созданный для киберпреступлений. Это не синоним термина malware (значение термина malware шире). Не все программы, относящиеся к crimeware , являются вредоносными, поскольку понятие преступления субъективно и зависит от законодательства конкретной страны, а вред, наносимый владельцу и/или пользователю компьютера - объективен.

Терминология

По основному определению, вредоносные программы предназначены для получения несанкционированного доступа к информации, в обход существующих правил разграничения доступа. Федеральная Служба по Техническому и Экспортному Контролю (ФСТЭК России) определяет данные понятия следующим образом:

- Санкционированный доступ к информации (англ. authorized access to information ) - доступ к информации, не нарушающий правила разграничения доступа.

- Несанкционированный доступ к информации (англ. unauthorized access to information ) - доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами. Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения средств вычислительной техники или автоматизированных систем.

- Правила разграничения доступа (англ. access mediation rules ) - совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа

Другие определения термина «вредоносная программа»

Классификация вредоносных программ

Вредоносное ПО может образовывать цепочки: например, с помощью эксплойта (1) на компьютере жертвы развёртывается загрузчик (2), устанавливающий из интернета червя (3).

Признаки заражения

- автоматическое открытие окон с незнакомым содержимым при запуске компьютера;

- блокировка доступа к официальным сайтам антивирусных компаний, или же к сайтам, оказывающим услуги по «лечению» компьютеров от вредоносных программ;

- появление новых неизвестных процессов в выводе диспетчера задач (например, окне «Процессы» диспетчера задач Windows);

- появление в ветках реестра, отвечающих за автозапуск, новых записей;

- запрет на изменение настроек компьютера в учётной записи администратора;

- невозможность запустить исполняемый файл (выдаётся сообщение об ошибке);

- появление всплывающих окон или системных сообщений с непривычным текстом, в том числе содержащих неизвестные веб-адреса и названия;

- перезапуск компьютера во время старта какой-либо программы;

- случайное и/или беспорядочное отключение компьютера;

- случайное аварийное завершение программ.

Однако, следует учитывать, что несмотря на отсутствие симптомов, компьютер может быть заражен вредоносными программами.

Способы защиты от вредоносных программ

Абсолютной защиты от вредоносных программ не существует: от «эксплойтов нулевого дня » наподобие Sasser или Conficker не застрахован никто. Но с помощью некоторых мер можно существенно снизить риск заражения вредоносными программами. Ниже перечислены основные и наиболее эффективные меры для повышения безопасности:

- использовать операционные системы, не дающие изменять важные файлы без ведома пользователя;

- своевременно устанавливать обновления ;

- если существует режим автоматического обновления, включить его;

- для проприетарного ПО : использовать лицензионные копии. Обновления для двоичных файлов иногда конфликтуют со взломщиками;

- помимо антивирусных продуктов, использующих сигнатурные методы поиска вредоносных программ, использовать программное обеспечение, обеспечивающее проактивную защиту от угроз (необходимость использования проактивной защиты обуславливается тем, что сигнатурный антивирус не замечает новые угрозы, ещё не внесенные в антивирусные базы). Однако, его использование требует от пользователя большого опыта и знаний;

- постоянно работать на персональном компьютере исключительно под правами пользователя, а не администратора, что не позволит большинству вредоносных программ инсталлироваться на персональном компьютере и изменить системные настройки. Но это не защитит персональные данные от вредоносных (Trojan-Clicker, Trojan-DDoS, Trojan-Downloader, ransomware [шифрующий файлы] , шпионского ПО) и потенциально-нежелательных программ (Adware, Hoax ), имеющих доступ к файлам пользователя, к которым ограниченная учетная запись имеет разрешение на запись и чтение (например, домашний каталог - подкаталоги /home в GNU/Linux, Documents and settings в Windows XP, папка «Пользователи» в Windows 7,8,8.1,10), к любым папкам, в которые разрешена запись и чтение файлов, или интерфейсу пользователя (как делают пользовательские программы для создания снимков экрана или изменения раскладки клавиатуры);

- ограничить физический доступ к компьютеру посторонних лиц;

- использовать внешние носители информации только от проверенных источников на рабочем компьютере;

- не открывать компьютерные файлы, полученные от ненадёжных источников, на рабочем компьютере;

- использовать межсетевой экран (аппаратный или программный), контролирующий выход в сеть Интернет с персонального компьютера на основании политик, которые устанавливает сам пользователь;

- использовать второй компьютер (не для работы) для запуска программ из малонадежных источников, на котором нет ценной информации, представляющей интерес для третьих лиц;

- делать резервное копирование важной информации на внешние носители и отключать их от компьютера (вредоносное ПО может шифровать или ещё как-нибудь портить найденные им файлы).

Правовые вопросы

За создание, использование и распространение вредоносных программ предусмотрена различная ответственность, в том числе и уголовная, в законодательстве многих стран мира. В частности, уголовная ответственность за создание, использование и распространение вредоносных программ для ЭВМ предусмотрена в Статье 273 УК РФ . Для того, чтобы программа считалась вредоносной, нужны три критерия.