Windows 7 шифрование диска. BitLocker: что такое и как его разблокировать? Распечатать пароль восстановления

Представьте, что Вы потеряли или забыли флэшку, на которой находилась довольно-таки важная информация. Для того, чтобы эта информация не стала достоянием злоумышленников, вы можете или встроенную в систему Windows 7 версии Professional и Maximum функцию защиты данных на дисках – BitLocker.

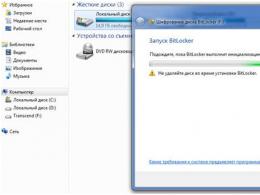

Для включения шифрования кликните иконку нужного диска в окне проводника правой кнопкой мыши и выберите пункт «Включить BitLocker

» (Рис. 1):

Рис. 2

И установите пароль к вашему диску (Рис. 3):

Рис. 3

После этого диск будет зашифрован, а данные с диска станут недоступными для посторонних.

Далее в появившемся окне мастер установки спросит Вас каким способом сохранить ключ восстановления. Рекомендуем сохранить Вам ключ восстановления как в отдельном файле на незашифрованном диске компьютера, так и распечатать его. Ключ восстановления нужен на тот случай, если Вы забудете Ваш пароль (Рис. 4).

Рис. 4

P.S: В случае, если Вы утеряете ключ восстановления, восстановить данные без пароля будет невозможно. Уделяете больше внимание сохранности ключей восстановления!

Сегодня мы с вами все чаще и чаще используем ноутбуки и нетбуки и дома и на работе. Это неудивительно, так как это просто удобно, как в работе, так и дома.

Однако не стоит забывать, что именно мобильная техника все чаще и чаще приводит к утечкам конфиденциальной информации или персональных данных. Таким образом мобильность это не только достоинство, но и недостаток. В связи с этим возникает проблема защиты хранимой на портативных устройствах информации.

Приведем примеры.

Не так давно было проведено исследование Ponemon Institute, которое показало, что в аэропортах США ежегодно теряется около 637 тыся ноутбуков

Чаще всего, согласно отчету Ponemon Institute, ноутбуки теряются при проверке на контрольно-пропускных пунктах. В 69 случаях из ста владельцы не заявляют о пропаже. 77% опрошенных заявили, что не надеются найти свой ноутбук в случае пропажи, 16% заявили, что не предприняли бы никаких действий. Около 53 % участников опроса сообщили, что потерянные компьютеры содержат конфиденциальные данные, принадлежащие работодателю, 65% из них не предпринимали никаких мер по защите информации. http://www.securitylab.ru/news/355447.php

В большинстве стран ноутбуки чаще всего оставляют в номерах гостиниц. Потеря ноутбука в арендованной машине или в зале ожидания аэропорта занимает 2 и 3 места в списке самых частых причин утраты служебного ПК в США, Германии, Франции и Великобритании. Напротив, в Бразилии и Мексике чаще всего ноутбуки пропадают в результате квартирной кражи – их воруют прямо из дома владельца.

Опрошенные респонденты сообщили, что в их организациях ноутбук в качестве основного ПК используют от 23 до 33% сотрудников. В ближайшие

5 лет респонденты ожидают увеличения этой доли до 55% в Мексике (минимальный результат), 64% в США и 65% в Германии (максимальный результат. http://www.securitylab.ru/news/378016.php

В распоряжении группы канадских студентов оказался жесткий диск с информацией о многомиллионном контракте, заключенном между министерством обороны США и подрядчиком Northrop Grumman. Студенты приобрели носитель с гостайнами всего за 40 долларов на «блошином» рынке в африканской республике Гана.

Что объединяет все эти происшествия? Да то, что ни в одном случае данные не были зашифрованы! А ведь это решило бы все вышеуказанные проблемы.

О шифровании много говорят и много пишут, однако, как показало исследование, проведенное компанией InfoWatch (рис.1) главной проблемой является не технология шифрования а все же люди.

Рисунок 1 Причины отказа от внедрения шифрования

И все же шифрование сегодня это необходимость. В данной статье мы с вами рассмотрим шифрование в Windows 7 шаг за шагом.

Естественно, в том случае, если вы все же решите внедрять шифрование, не забудьте о том, что вначале вы должны внедрить шифрование в тестовой среде, а уж потом внедрять его в организации.

Что такое BitLocker?

BitLocker – составная часть системы безопасности Windows 7, предназначенная в качестве последней линии физической обороны, шифрование системного раздела, разделов данных или внешних (съемных) дисков и USB-флеш.

С моей точки зрения, наиболее эффективно применение данной технологии на компьютерах, оборудованных TPM-модулем версии не ниже 1.2.

При использовании данного модуля возможно использование многофакторной аутентификации при шифровании

Подробнее о различиях в аутентификации и хранении ключей шифрования мы поговорим далее в данной статье.

Аппаратно-программные требования, предъявляемые к компьютеру для шифрования BitLocker

- Компьютер должен удовлетворять минимальным требованиям для ОС Windows 7

- ТРМ-модуль версии 1.2

- Trusted Computing Group (TCG) –совместимый BIOS для шифрования раздела операционной системы

- В BIOS первым загрузочным устройством установлен жесткий диск

Примечание пункты 2 и 3 являются желательными, но не обязательными. В случае, когда они не выполнимы, ваш BIOS должен поддерживать обращение к USB-флеш диску во время загрузки.

Шифрование системного раздела

Шифрование системного раздела компьютера, оборудованного ТРМ

Доступ к ТРМ без ПИН-кода

Учтите, что для проведения шифрования у вас должны быть права администратора на данном ПК. Кроме того, необходимо заранее сконфигурировать принтер для печати пароля восстановления.

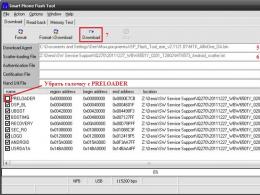

- Включить BitLocker на системном разделе (рис.2).

Рисунок 2 Шифрование диска BitLocker

- После этого начнется проверка, удовлетворяет ли ваш компьютер системным требованиям.

- Если Да, то на следующем шаге начнется подготовка диска, включение ТРМ и шифрование диска .

- Если ТРМ не будет проинициализирован, мастер установки BitLocker потребует вытащить CD, DVD или USB-диск и перезагрузить компьютер для включения ТРМ.

- После подтверждения о наличии ТРМ запустится ОС и произойдет инициализация ТРМ модуля

- После окончания процесса инициализации TPM вы должны выбрать метод хранения пароля восстановления. Существуют следующие способы:

По окончании процедуры шифрования ваш жесткий диск будет зашифрован. При этом ключ шифрования будет храниться в ТРМ.

Недостатком данного метода является то, что если вы выбрали просто пароль для входа в систему, либо вообще ваша учетная запись не имеет пароля, то при хищении вашего ноутбука данные тоже могут быть похищены.

Доступ к ТРМ с ПИН-кодом

Для обеспечения повышенного уровня безопасности необходимо применение многофакторной аутентификации. Для этого необходимо внести изменения на уровне локальных групповых политик, запустив gpedit.msc

В окне Редактора локальной групповой политики выбрать —

Административные шаблоны – Компоненты Windows – Шифрование BitLocker – Диски операционной системы.

Этот параметр политики позволяет указать, требует ли BitLocker дополнительную проверку подлинности при каждом запуске компьютера, а также указать, используется ли BitLocker в сочетании с доверенным платформенным модулем (TPM) либо же без него.

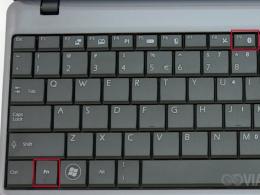

При запуске компьютере, на котором имеется совместимый доверенный платформенный модуль (TPM), могут использоваться четыре метода проверки подлинности, призванные обеспечить дополнительную защиту зашифрованных данных. Для проверки подлинности при запуске компьютера можно использовать только доверенный платформенный модуль (TPM), либо же дополнительно потребовать установить USB-устройство флэш-памяти с ключом запуска, ввести ПИН-код, содержащий от 4 до 20 цифр, либо же сделать и то, и то.

В дальнейшем при запуске шифрования пользователя попросят ввести ПИНкод. Ввод ПИН-кода будет необходим при каждой перезагрузке системы.

Сам процесс шифрования за исключением процедуры ввода ПИН-кода ничем не отличается от приведенной выше.

Для некоторых ПК возможно применение расширенного ПИН-кода (в случае если BIOS позволяет эту процедуру). В таком случае ПИН-код будет включать не только цифры, а и буквы, что, безусловно, делает его еще более устойчивым к подбору.

Шифрование системного раздела на компьютерах, не оборудованных ТРМ

В связи с тем, что согласно законодательства некоторых стран, в том числе

России, в них запрещен ввоз компьютеров, оборудованных ТРМ-модулем, рассмотрим случай, когда необходимо шифровать системный раздел на компьютере, не оборудованном ТРМ.

В этом случае, аналогично приведенному выше сценарию, нам придется вначале изменить правило в локальной групповой политике.

Для этого запускаем gpedit.msc и находим то же самое правило

Рисунок 3 Обязательная дополнительная проверка подлинности при запуске

Следует учесть, что такое использование шифрования куда менее надежно, чем использование ТРМ, ведь чаще всего пользователь будет хранить USBфлеш диск в той же сумке, в которой он хранит ноутбук, что существенно облегчит работу злоумышленника.

В дальнейшем процесс шифрования производится по описанному выше сценарию.

Шифрование диска данных

Шифрование диска данных проводится

Для шифрования системного раздела необходимо сделать следующее:

- Пуск – Панель управления – Система и Безопасность – Шифрование диска BitLocker

- Включить BitLocker на диске данных.

- Мастер шифрования BitLocker как вы хотите расшифровывать диск. Диск данных может быть расшифрован:

После ввода пароля

После того как вставлена смарт-карта

- До начала процесса шифрования вы должны сохранить пароль восстановления одним из следующих способов:

Распечатать пароль восстановления

- Используя локальные групповые политики вы сможете настроить параметры использования USB-флеш диска, однако, по-моему, это актуально для корпоративной среды. При это можно использовать следующие параметры:

Запретить запись на съемные диски, не защищенные BitLocker. При этом запись разрешается только на диски, чьи поля идентификации совпадают с полями идентификации компьютера. Если выполняется доступ к съемному диску, он проверяется на наличие допустимого поля идентификации и разрешенных полей идентификации. Они задаются параметром политики «Предоставлять уникальные идентификаторы для организации».

Разрешить доступ к съемным дискам, защищенным BitLocker из более ранних версий Windows. При этом доступ из более ранних версий будет осуществлен только по чтению.

Настроить использование паролей для съемных дисков с данными. Этот параметр политики определяет, требуется ли пароль для разблокировки съемных дисков с данными, защищенными с помощью Bitlocker. Если разрешить использование пароля, можно сделать его обязательным, установить требования к его сложности и задать минимальную длину пароля.

Обновление компьютера, защищенного шифрованием, под управление Windows Vista до Windows 7

Для обновления шифрования BitLocker вручную вы должны сделать следующее:

- Пуск – Панель управления – Безпасность – Шифрование диска BitLocker

- Отключите BitLocker и выберите Отключить BitLocker, однако не расшифровывайте диск.

- Установите Windows 7

- После окончания установки выберите Старт – Панель управления – Система и Безопасность – Шифрование диска BitLocker — Продолжить шифрование . Обновить мета данные BitLocker вы сможете с помощью утилиты командной строки Manage-bde.

- Для этого выполните вызов окна командной строки с правами

Администратора и в этом окне наберите manage-bde.exe -upgrade

| Категория | Наименование правила | Рекомендуемое значение |

| Общие | Выберите метод шифрования диска истойкость шифра | Включена. Используйте AES 256-бит с диффузором |

| Общие | Укажите уникальные идентификаторы для организации | Включена. Ввести идентификатор организации в поле идентификации |

| Общие | Запретить перезапись памяти при перезагрузке | Не задана |

| Диски операционной системы | Выбор методов восстановления дисков операционной системы, защищенных спомощьюBitLocker | Включена. Для компьютеров включенных в доменв разделе «Сохранить данные восстановления BitLocker в AD DS для дисков операционной системы» следует выбрать, какие данные восстановления BitLocker для дисков операционной системы следует хранить в AD DS. Если выбран вариант «Копировать пароль восстановления и пакет ключей», в AD DS будет сохранен как пароль восстановления BitLocker, так и пакет ключей. Подобный способ хранения пакета ключей обеспечивает поддержку восстановления данных на физически поврежденных дисках. |

| Диски операционной системы | Установить минимальную длину ПИН-кода для запуска | Включена. Минимальная длина ПИН-кода 6 символов |

| Диски операционной системы | Включена. Для компьютеров с ТРМ обязательно применение ПИН-кода | |

| Жесткие диски с данными | Выбор методов восстановления жестких дисков, защищенных спомощьюBitLocker | Включена. В разделе «Сохранить данные восстановления BitLocker в AD DS для фиксированных дисков с данными» следует выбрать, какие данные восстановления BitLocker для жестких дисков с данными следует хранить в AD DS. Если выбран вариант «Копировать пароль восстановления и пакет ключей», в AD DS будет сохранен как пароль восстановления BitLocker, так и пакет ключей. Подобный способ хранения пакета ключей обеспечивает поддержку восстановления данных на физически поврежденных дисках. Если выбран вариант «Копировать только пароль восстановления», в AD DS сохраняется только пароль восстановления.Установите флажок «Не включать BitLocker до сохранения данных восстановления в AD DS дляфиксированных дисков с данными», если следует запретить пользователям включать BitLocker в случае, если компьютер не подключен к домену и не было успешно выполнено резервное копирование данных восстановления BitLocker в AD DS. |

| Жесткие диски с данными | Настроить использование паролей для фиксированных дисков с данными | Если в организации не используется инфраструктура публичных ключей (PKI), включите и установите требования к сложности пароля |

| Съемные диски с данными | Выбор методов восстановления съемных дисков, защищенных спомощьюBitLocker | |

| Съемные диски с данными | Настроить использование паролей для съемных дисков с данными | Аналогично соответствующему правилу для жестких дисков с данными |

| Съемные диски с данными | Запретить запись на сменные диски не защищенныеBGitLocker | Включено. Запретить запись на съемные диски, сконфигурированные в других организациях |

Заключение

Хотелось бы верить, что данные материалы помогут вам в использовании шифрования BitLocker в операционной системе Windows 7. Однако вместе с тем хочу вас предупредить, что использование шифрования это всего лишь один из методов защиты ваших данных и не является своего рода панацеей. Кроме того, неправильное понимание средств и методов использования шифрования может нанести вашей организации непоправимый вред. Так что будьте внимательны.

Когда речь идет об особо ценных данных, шифрование добавляет еще один уровень защиты, гарантируя, что файл сможет прочитать только его создатель. Если любой другой пользователь - даже имеющий привилегии администратора - попробует открыть такой файл, он увидит или бессмысленный набор символов, или вообще ничего. Другими словами, ваши зашифрованные данные прочитать невозможно, если только вы не работаете в системе под своей учетной записью.

ШИФРОВАНИЕ ЦЕЛОГО ДИСКА С ПОМОЩЬЮ BITLOCKER

Шифрование файлов и папок в Windows 7 - это удобный способ защиты конфиденциальных данных, но если хранить на одном диске зашифрованные и незашифрованные данные, это может привести к непредсказуемым результатам, как написано в разделе «Шифрование файлов». Однако владельцы версий Windows 7 Ultimate и Enterprise могут решить эту проблему, воспользовавшись преимуществами инструмента шифрования диска BitLocker.

BitLocker помещает все данные на диске в один огромный архив и обращается к нему как к виртуальному жесткому диску. В Проводнике Windows вы обращаетесь к зашифрованным с помощью BitLocker файлам как к любым другим данным - Windows выполняет шифрование и дешифрование незаметно для вас в фоновом режиме. Большое преимущество BitLocker в том, что он шифрует файлы Windows и все системные файлы, и это значительно затрудняет взлом вашего пароля и несанкционированный доступ в систему. Кроме того, когда шифруется весь диск, шифровать файлы по отдельности не требуется.

Чтобы зашифровать диск, откройте страницу Шифрование диска BitLocker (BitLocker Drive Encryption) на Панели управления. Если отображается ошибка ТРМ не найден (TPM was not found), проверьте, есть ли для вашего компьютера обновление BIOS с поддержкой ТРМ.

TPM, Trusted Platform Module (модуль доверенной платформы), - это микросхема на материнской плате, в которой хранится ключ шифрования BitLocker. Благодаря ей компьютер может загружаться с зашифрованного диска. Если BIOS не поддерживает ТРМ, то в качестве такой микросхемы можно использовать обычный USB-диск. Откройте Редактор локальной групповой политики (Group Policy Object Editor) (для этого нужно щелкнуть на кнопке Пуск и выполнить команду gpedit.msc), а затем разверните ветвь Конфигурация компьютера\Административные шаблоны\Компоненты Windows\ll^poBaHMe диска BitLocker (Computer Configuration\Administrative Templates\ Windows Components\BitLocker Drive Encryption). На правой панели дважды щелкните на записи Панель управления: включить дополнительные параметры запуска (Control Panel Setup: Enable advanced startup options), щелкните Включить (Enabled), установите флажок Разрешить использовать BitLocker без совместимого ТРМ (Allow BitLocker without a compatible ТРМ) и нажмите ОК.

BitLocker можно использовать, если на жестком диске есть как минимум два раздела (подробнее об этом - в главе 4): один - для операционной системы и второй, «активный» раздел размером от 1,5 Гбайт - для загрузки компьютера. Если ваш диск сконфигурирован иначе, запустите инструмент подготовки диска BitLocker (BitLocker Drive Preparation Tool, BdeHdCfg.exe) и выполните подготовку, следуя указаниям на экране. Когда диск будет готов, откройте на Панели управления страницу Шифрование диска BitLocker (BitLocker Drive Encryption) и щелкните на ссылке Включить BitLocker (Turn on BitLocker).

Подсказка: если у вас установлена другая редакция Window 7, отличная от Windows 7 Ultimate, то схожую функциональность предлагают утилиты FreeOTFE (http://www.freeotfe.org) и TrueCrypt (http://www.truecrypt.org). Обе они бесплатны и совместимы со всеми редакциями Windows 7.

Необходимо считать данные с зашифрованного BitLocker диска в Windows Vista или ХР? Используйте инструмент Microsoft BitLocker То Go Reader, который можно бесплатно загрузить с сайта http://windows.microsoft.com/en-US/windows7/what-is-the- bitlocker-to-go-reader.

Вы только помечаете файл как предназначенный для шифрования. Windows шифрует и дешифрует файлы в фоновом режиме, когда создатель файла записывает его или просматривает соответственно. Правда, в Windows 7 шифрование на лету может иногда преподносить сюрпризы, а безопасность - это не та область, в которой можно полагаться на авось.

Шифрование - это функция файловой системы NTFS (о которой говорилось в разделе «Выберите правильную файловую систему»), недоступная в любых других файловых системах. Это означает, что если скопировать зашифрованный файл, скажем, на карту памяти, USB-диск или компакт-диск, расшифровать его будет невозможно, так как иа этих устройствах файловая система NTFS не поддерживается.

Как зашифровать файл:

1. Правой кнопкой мыши щелкните на одном или нескольких файлах в Проводнике и в контекстном меню выберите пункт Свойства (Properties).

2. На вкладке Общие (General) нажмите Дополнительно (Advanced).

3. Установите флажок Шифровать содержимое для защиты данных (Encrypt contents to secure data), нажмите OK, потом закройте окно, снова щелкнув на кнопке ОК.

Независимо от того, зашифрован файл или нет, вы работаете с ним как обычно. Вам никогда ие придется вручную дешифровать файл, чтобы просмотреть его содержимое. Подробнее о том, как быстро зашифровать или дешифровать файл, рассказывается в подразделе «Добавление команд Шифровать (Encrypt) и Дешифровать (Decrypt) в контекстные меню» на с. 458.

Если вы решили, что будете шифровать файлы, то стоит помнить о следующем:

О Шифрование содержимого папок

При шифровании папки, внутри которой есть файлы или другие папки, Windows просит вас указать, нужно ли шифровать это содержимое. В большинстве случаев вы просто соглашаетесь. Если же вы в этом окне щелкнете на кнопке Нет (No), то текущее содержимое папки останется незашифрованным, однако новые файлы будут шифроваться. Подробнее об этом рассказывается в подразделе «Секреты шифрования папок» на с. 457.

О Зашифровано навсегда?

Невозможно гарантировать, что зашифрованный файл останется таковым навсегда. Например, некоторые приложения при редактировании и сохранении данных удаляют оригинальные файлы, а потом создают новые на том же месте. Если приложение не знает, что файл нужно шифровать, защита исчезает. Чтобы этого не происходило, необходимо шифровать родительскую папку, а не только сам файл.

О Защищено от других пользователей?

Если изменить владельца зашифрованного файла (как рассказывается в разделе «Установка разрешений для файлов и папок»), то только предыдущий владелец

н создатель файла сможет расшифровать и просмотреть его, несмотря на то что файл ему уже не принадлежит. Это означает, что в некоторых случаях ни один пользователь не способен прочитать файл.

О Шифрование системных файлов

Поскольку доступ к определенным папкам, таким как \Windows и \Windows\System, нужен всем пользователям, шифрование файлов, системных папок и корневых каталогов любых дисков запрещено. Следовательно, единственный способ зашифровать подобные объекты - использовать шифрование всего диска, как рассказывается во врезке «Шифрование целого диска с помощью BitLocker» на с. 452.

О Шифрование и сжатие

Сжатие - еще одна возможность файловых систем NTFS - позволяет уменьшать количество места, которое занимают на диске файлы и папки. Принципы сжатия очень напоминают принципы шифрования. Однако для объекта нельзя одновременно использовать и шифрование, и сжатие; включите в окне Свойства (Properties) один параметр, и второй автоматически отключится.

С выходом операционной системы Windows 7 многие юзеры столкнулись с тем, что в ней появилась несколько непонятная служба BitLocker. Что такое BitLocker, многим остается только догадываться. Попробуем прояснить ситуацию на конкретных примерах. Попутно рассмотрим вопросы, касающиеся того, насколько целесообразным является задействование этого компонента или его полное отключение.

BitLocker: что такое BitLocker, зачем нужна эта служба

Если разобраться, BitLocker представляет собой универсальное и полностью автоматизированное средство хранящихся на винчестере. Что такое BitLocker на жестком диске? Да просто служба, которая без участия пользователя защищает файлы и папки путем их шифрования и создания специального текстового ключа, обеспечивающего доступ к документам.

Когда пользователь работает в системе под своей учетной записью, он может даже не догадываться о том, что данные зашифрованы, ведь информация отображается в читабельном виде, и доступ к файлам и папкам не заблокирован. Иными словами, такое средство защиты рассчитано только на те ситуации, когда к компьютерному терминалу производится например, при попытке вмешательства извне (интернет-атаки).

Вопросы паролей и криптографии

Тем не менее, если говорить о том, что такое BitLocker Windows 7 или систем рангом выше, стоит отметить и тот неприятный факт, что при утере пароля на вход многие юзеры не то что не могут войти в систему, а и выполнить некоторые действия по просмотру документов, ранее доступных, по копированию, перемещению и т. д.

Но и это еще не все. Если разбираться с вопросом, что такое BitLocker Windows 8 или 10, то особых различий нет, разве что в них более усовершенствованная технология криптографии. Тут проблема явно в другом. Дело в том, что сама служба способна работать в двух режимах, сохраняя ключи дешифрации либо на жестком диске, либо на съемном USB-носителе.

Отсюда напрашивается простейший вывод: при наличии сохраненного ключа на винчестере пользователь получает доступ ко всей информации, на нем хранящейся, без проблем. А вот когда ключ сохраняется на флэшке, проблема куда серьезнее. Зашифрованный диск или раздел увидеть, в принципе, можно, но считать информацию - никак.

Кроме того, если уж и говорить том, что такое BitLocker Windows 10 или систем более ранних версий, нельзя не отметить тот факт, что служба интегрируется в контекстные меню любого типа, вызываемые правым кликом, что многих пользователей просто раздражает. Но не будем забегать вперед, а рассмотрим все основные аспекты, связанные с работой этого компонента и целесообразностью его применения или деактивации.

Методика шифрования дисков и съемных носителей

Самое странное состоит в том, что в разных системах и их модификациях служба BitLocker может находиться по умолчанию и в активном, и в пассивном режиме. В «семерке» она включена по умолчанию, в восьмой и десятой версиях иногда требуется ручное включение.

Что касается шифрования, тут ничего особо нового не изобретено. Как правило, используется все та же технология AES на основе открытого ключа, что чаще всего применяется в корпоративных сетях. Поэтому, если ваш компьютерный терминал с соответствующей операционной системой на борту подключен к локальной сети, можете быть уверены, что применяемая политика безопасности и защиты данных подразумевает активацию этой службы. Не обладая правами админа (даже при условии запуска изменения настроек от имени администратора), вы ничего не сможете изменить.

Включение BitLocker, если служба деактивирована

Прежде чем решать вопрос, связанный с BitLocker (как отключить службу, как убрать ее команды из контекстного меню), посмотрим на включение и настройку, тем более что шаги по деактивации нужно будет производить в обратном порядке.

Включение шифрования простейшим способом производится из «Панели управления» путем выбора раздела Этот способ применим только в том случае, если сохранение ключа не должно быть произведено на съемный носитель.

В том случае, если заблокированным является несъемный носитель, придется найти ответ на другой вопрос о службе BitLocker: как отключить на флешку данный компонент? Делается это достаточно просто.

При условии, что ключ находится именно на съемном носителе, для расшифровки дисков и дисковых разделов сначала нужно вставить его в соответствующий порт (разъем), а затем перейти к разделу системы безопасности «Панели управления». После этого находим пункт шифрования BitLocker, а затем смотрим на диски и носители, на которых установлена защита. В самом низу будет показана гиперссылка отключения шифрования, на которую и нужно нажать. При условии распознавания ключа активируется процесс дешифрования. Остается только дождаться окончания его выполнения.

Проблемы настройки компонентов шифровальщика

Что касается настройки, тут без головной боли не обойтись. Во-первых, система предлагает резервировать не менее 1,5 Гб под свои нужды. Во-вторых, нужно настраивать разрешения файловой системы NTFS, уменьшать размер тома и т. д. Чтобы не заниматься такими вещами, лучше сразу отключить данный компонент, ведь большинству пользователей он просто не нужен. Даже все те, у кого эта служба задейстована в настройках по умолчанию, тоже не всегда знают, что с ней делать, нужна ли она вообще. А зря. Защитить данные на локальном компьютере с ее помощью можно даже при условии отсутствия антивирусного ПО.

BitLocker: как отключить. Начальный этап

Опять же используем ранее указанный пункт в «Панели управления». В зависимости от модификации системы названия полей отключения службы могут изменяться. На выбранном диске может стоять строка приостановки защиты или прямое указание на отключение BitLocker.

Суть не в том. Тут стоит обратить внимание и на то, что потребуется полностью отключить и загрузочных файлов компьютерной системы. В противном случае процесс дешифровки может занять достаточно много времени.

Контекстное меню

Это только одна сторона медали, связанная со службой BitLocker. Что такое BitLocker, наверное, уже понятно. Но оборотная сторона состоит еще и в том, чтобы изолировать дополнительные меню от присутствия в них ссылок на эту службу.

Для этого посмотрим еще раз на BitLocker. Как убрать из все ссылки на службу? Элементарно! В «Проводнике» при выделении нужного файла или папки используем раздел сервиса и редактирование соответствующего контекстного меню, переходим к настройкам, затем используем настройки команд и упорядочиваем их.

После этого в редакторе реестра входим в ветку HKCR, где находим раздел ROOTDirectoryShell, разворачиваем его и удаляем нужный элемент нажатием клавиши Del или командой удаления из меню правого клика. Собственно, вот и последнее, что касается компонента BitLocker. Как отключить его, думается, уже понятно. Но не стоит обольщаться. Все равно эта служба будет работать в (так, на всякий случай), хотите вы этого или нет.

Вместо послесловия

Остается добавить, что это далеко не все, что можно сказать о системном компоненте шифрования BitLocker. Что такое BitLocker, разобрались, как его отключить и удалить команды меню - тоже. Вопрос в другом: стоит ли отключать BitLocker? Тут можно дать только один совет: в корпоративной локальной сети деактивировать этот компонент не стоит вообще. Но если это домашний компьютерный терминал, почему бы и нет?

Здравствуйте читатели блога компании КомСервис (г. Набережные Челны). В этой статье мы продолжим изучать встроенные в Windows системы призванные повысить безопасность наших данных. Сегодня это система шифрования дисков Bitlocker. Шифрование данных нужно для того что бы вашей информацией не воспользовались чужие люди. Как она к ним попадет это уже другой вопрос.

Шифрование - это процесс преобразования данных таким образом что бы получить доступ к ним могли только нужные люди. Для получения доступа обычно используют ключи или пароли.

Шифрование всего диска позволяет исключить доступ к данным при подключении вашего жесткого диска к другому компьютеру. На системе злоумышленника может быть установлена другая операционная система для обхода защиты, но это не поможет если вы используете BitLocker.

Технология BitLocker появилась с выходом операционной системы Windows Vista и была усовершенствована в . Bitlocker доступен в версиях Максимальная и Корпоративная а так же в Pro. Владельцам других версий придется искать .

Структура статьи

1. Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Когда шифрование будет завершено увидите следующую картинку

Закрываете окошко и проверяете в надежных ли местах находятся ключ запуска и ключ восстановления.

3. Шифрование флешки - BitLocker To Go

Почему нужно приостанавливать шифрование? Что бы BitLocker не заблокировал ваш диск и не прибегать к процедуре восстановления. Параметры системы ( и содержимое загрузочного раздела) при шифровании фиксируются для дополнительной защиты. При их изменении может произойти блокировка компьютера.

Если вы выберите Управление BitLocker, то можно будет Сохранить или напечатать ключ восстановление и Дублировать ключ запуска

Если один из ключей (ключ запуска или ключ восстановления) утерян, здесь можно их восстановить.

Управление шифрованием внешних накопителей

Для управления параметрами шифрования флешки доступны следующие функции

Можно изменить пароль для снятия блокировки. Удалить пароль можно только если для снятия блокировки используется смарт-карта. Так же можно сохранить или напечатать ключ восстановления и включить снятие блокировки диска для этого автоматически.

5. Восстановление доступа к диску

Восстановление доступа к системному диску

Если флешка с ключом вне зоны доступа, то в дело вступает ключ восстановления. При загрузке компьютера вы увидите приблизительно следующую картину

Для восстановления доступа и загрузки Windows нажимаем Enter

Увидим экран с просьбой ввести ключ восстановления

С вводом последней цифры при условии правильного ключа восстановления автоматически пойдет загружаться операционная система.

Восстановление доступа к съемным накопителям

Для восстановления доступа к информации на флешке или нажимаем Забыли пароль?

Выбираем Ввести ключ восстановления

и вводим этот страшный 48-значный код. Жмем Далее

Если ключ восстановления подходит то диск будет разблокирован

Появляется ссылочка на Управление BitLocker, где можно изменить пароль для разблокировки накопителя.

Заключение

В этой статье мы узнали каким образом можно защитить нашу информацию зашифровав ее с помощью встроенного средства BitLocker. Огорчает, что эта технология доступна только в старших или продвинутых версиях ОС Windows. Так же стало ясно для чего же создается этот скрытый и загрузочный раздел размером 100 МБ при настройке диска средствами Windows.

Возможно буду пользоваться шифрованием флешек или . Но, это маловероятно так как есть хорошие заменители в виде облачных сервисов хранения данных таких как , и подобные.

Благодарю за то, что поделились статьей в социальных сетях. Всего Вам Доброго!